1. ¿Qué es Microsoft Sentinel?

Microsoft Sentinel es una plataforma de administración de eventos e información de seguridad (SIEM: Security Information and Event Management) y de orquestación, automatización y respuesta de seguridad (SOAR: Security Orchestration, Automation, and Response) nativa de la nube, diseñada para:

- Recopilar datos de seguridad de múltiples fuentes (Azure, Office 365, AWS, firewalls, endpoints, etc.).

- Detectar amenazas mediante inteligencia artificial (IA) y análisis de comportamiento.

- Investigar incidentes con herramientas avanzadas de correlación.

- Responder automáticamente con playbooks (automatización basada en Azure Logic Apps).

Microsoft Sentinel también incorpora de forma nativa servicios de Azure probados, como Log Analytics y Logic Apps, y enriquece su investigación y detección con inteligencia artificial. Usa el flujo de inteligencia sobre amenazas de Microsoft y además le permite usar su propia información sobre amenazas.

2. Arquitectura y Componentes Clave

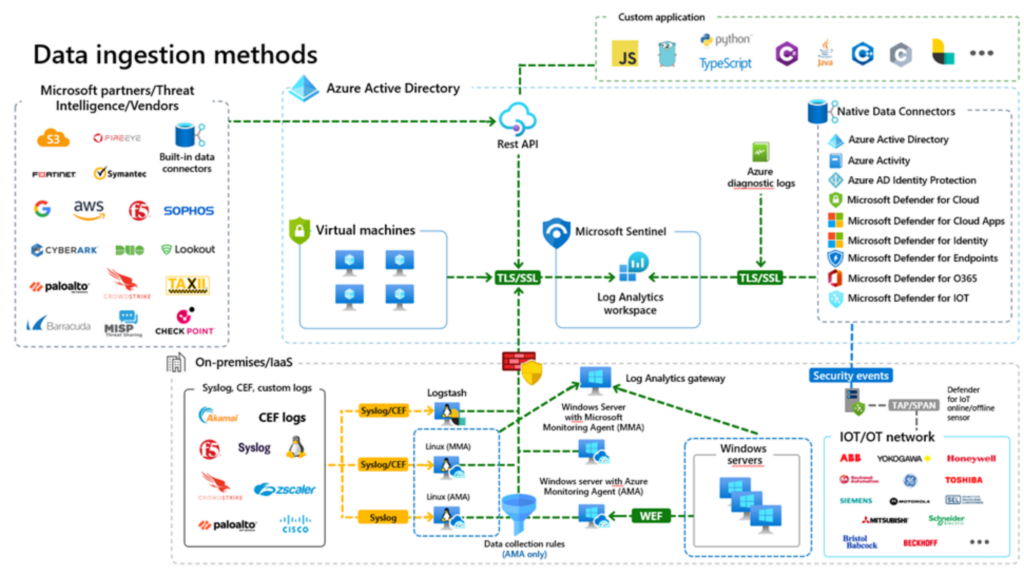

🔹 Flujo de Datos en Sentinel

- Ingesta de Datos:

- Conectores nativos para Azure, Microsoft 365, Defender XDR, AWS, GCP, firewalls (Palo Alto, Fortinet), syslog, CEF, etc.

- API REST para fuentes personalizadas.

- Almacenamiento:

- Usa Log Analytics workspace (basado en Azure Monitor) con retención configurable (hasta 2 años en estándar, 7 años en premium).

- Procesamiento y Análisis:

- Reglas de análisis (para generar alertas).

- Machine Learning (detección de anomalías).

- Consultas KQL (Kusto Query Language).

- Respuesta:

- Playbooks (automatización con Logic Apps).

3. Funcionalidades Principales

🔹 1. Conexión de Datos (Data Connectors)

Después de integrar Microsoft Sentinel en una área de trabajo de log analytics, se utiliza conectores de datos para introducir los datos en Microsoft Sentinel. Microsoft Sentinel viene con muchos conectores listos (Nativos) para usar para los servicios de Microsoft, que se integran en tiempo real. Por ejemplo, el conector «Microsoft Defender XDR» es un conector de servicio a servicio que integra datos de Office 365, Microsoft Entra ID, Microsoft Defender for Identity y Microsoft Defender for Cloud Apps.

Los Built-in data connectors (conectores de datos incorporados) permiten la conexión con el ecosistema de seguridad más amplio para productos ajenos a Microsoft. Por ejemplo: Syslog, Common Event Format (CEF) o REST APIs.

🔹 2. Reglas de Análisis (Alertas)

- Tipos de reglas:

- Programadas (ejecutan consultas KQL periódicamente).

- ML (Machine Learning): Comportamiento anómalo (ej: viajes imposibles en Azure AD).

- Fusion: Correlaciona múltiples alertas en incidentes.

- Ejemplo de regla KQL:kqlCopySecurityEvent | where EventID == 4625 // Intentos de inicio de sesión fallidos | summarize FailedAttempts = count() by Account | where FailedAttempts > 5

🔹 3. Investigación (Investigation)

- Gráfico de entidades: Mapea relaciones entre usuarios, IPs, archivos y dispositivos.

- Búsqueda avanzada con KQL: Para análisis forense.

🔹 4. Automatización (Playbooks)

- Ejemplos de acciones automatizadas:

- Bloquear un usuario en Azure AD.

- Aislar un endpoint con Defender for Endpoint.

- Crear tickets en ServiceNow o Jira.

- Integración con Logic Apps: Permite flujos personalizados.

🔹 5. Threat Intelligence (TI)

- Fuentes integradas:

- Microsoft Threat Intelligence.

- Plataformas como MISP, AlienVault OTX.

- Indicadores de Compromiso (IoCs): Para enriquecer alertas.

4. Integración con Defender XDR y Azure

- Defender XDR:

- Sentinel ingesta alertas de Defender for Endpoint, Office 365, Identity, etc.

- Permite correlacionar amenazas en un solo panel.

- Azure Monitor/Microsoft Defender for Cloud:

- Datos de seguridad de Azure (NSG, Key Vault, SQL DB).

5. Casos de Uso Avanzados

🔹 1. Detección de Ataques Multi-Etapa

- Phishing en Office 365 → Defender for Office 365 alerta.

- Ejecución de malware en endpoint → Defender for Endpoint detecta.

- Movimiento lateral en red → Defender for Identity captura anomalías.

- Sentinel correlaciona todo en un incidente y dispara un playbook para aislar dispositivos.

🔹 2. Respuesta a Ransomware

- Playbook de mitigación:

- Aislar endpoints infectados.

- Bloquear archivos maliciosos en SharePoint/OneDrive.

- Notificar al equipo SOC via Teams/Email.

🔹 3. Threat Hunting con KQL

Ejemplo: Buscar tráfico C2 (Command & Control):

CommonSecurityLog

| where DestinationPort == 443

| where DeviceVendor == "Palo Alto Networks"

| where Activity contains "Trickbot"6. Precios y Licencias

- Modelo de pago por GB ingerido:

- Nivel 1: $2.46/GB (primeros 100 GB/día).

- Nivel 2: $2.23/GB (siguientes 900 GB/día).

- Opciones adicionales:

- Microsoft Sentinel + Defender XDR: Paquete en M365 E5.

- Azure Sentinel Standalone: Para empresas sin M365.

7. Comparativa: Sentinel vs. Splunk vs. QRadar

| Característica | Microsoft Sentinel | Splunk | IBM QRadar |

|---|---|---|---|

| Nube Nativa | ✅ (Azure) | ❌ (Requiere infra) | ❌ (On-prem/híbrido) |

| Automatización (SOAR) | ✅ (Logic Apps) | ✅ (Phantom) | ✅ (Resilient) |

| Precio | Basado en consumo (GB) | Costoso (licencias CPU) | Alto mantenimiento |

| Integración Microsoft | Perfecta (Defender, Azure) | Requiere add-ons | Limitada |

8. Mejores Prácticas

- Priorizar fuentes de datos: Azure AD, Defender XDR, firewalls.

- Optimizar costos:

- Filtrar logs innecesarios (ej: eventos de bajo riesgo).

- Usar retención en frío para datos históricos.

- Empezar con reglas predefinidas:

- «Multiple failed logins» (Azure AD).

- «Suspicious PowerShell execution» (Defender for Endpoint).

9. Conclusión

Microsoft Sentinel es el SIEM/SOAR más potente para entornos Microsoft/Azure, gracias a:

✔ Escalabilidad en la nube.

✔ Automatización nativa con Logic Apps.

✔ Integración perfecta con Defender XDR.

¿Cuándo usarlo?

- Empresas con infraestructura Microsoft/Azure.

- Equipos SOC que necesitan correlación avanzada.

- Organizaciones que buscan reducir costos vs. Splunk/QRadar.